Les adresses IP, essentielles mais souvent oubliées, deviennent une priorité dès qu'elles viennent à manquer. Heureusement, un protocole veille au grain et s’assure que chaque machine connectée à un réseau dispose de la sienne. Ce protocole, c’est le DHCP (Dynamic Host Configuration Protocol). Grâce à lui, l’attribution d’adresses IP aux appareils connectés se fait automatiquement et dynamiquement. Cependant, une configuration adéquate est nécessaire pour garantir un fonctionnement optimal. Voici tout ce qu'il faut savoir sur ce protocole fondamental et pourquoi il est crucial de le maîtriser pour une gestion réseau efficace.

Qu'est-ce que le DHCP et pourquoi est-il essentiel en réseau ?

Définition du DHCP (Dynamic Host Configuration Protocol)

Le DHCP – ou Dynamic Host Configuration Protocol – est bien plus qu'un simple outil administratif. Issu du RFC 2131, enfant certes turbulent de l'IETF, il s’impose comme chef d’orchestre invisible et obsessionnel de la symphonie IP. Comme dans un plan séquence impeccablement cadré à la Kubrick, il délivre aux hôtes les paramètres essentiels : adresse IP, masque de sous-réseau, passerelle par défaut, DNS et même la durée du bail – ce dernier détail échappant souvent au spectateur inattentif. On s’y perdrait presque si le BOOTP ne persistait pas dans l’ombre, lui rappelant ses racines poussiéreuses.

Là où d'autres protocoles tâtonnent dans le noir, le DHCP brille d’un éclat rose quartz singulier : il attribue dynamiquement les adresses sans bavure ni égosillement manuel. Nul besoin de feuille Excel surchargée ni d'annuaire moisi – c’est le DHCP qui décide et distribue, en toute savante discrétion.

Points clés à retenir

- Le DHCP automatise l’attribution des adresses IP selon le RFC 2131.

- Il transmet masques, passerelles et serveurs DNS à chaque machine.

- Héritier du BOOTP mais infiniment plus soyeux.

- Orchestration centralisée évitant configurations manuelles erronées.

- Chef d’orchestre rose quartz invisible mais indispensable.

Rôle central et avantages clés pour les administrateurs

Mais passons. Il faut bien reconnaître que le DHCP n’a rien d’un gadget futile :

- Élimination quasi totale des erreurs humaines: Fini les triples vérifications de saisie sous tension et les adresses IP copiées-collées façon monteur fatigué !

- Gestion centralisée des plages d’adresses (IPAM): L’administrateur contemple son pool tel un collectionneur méticuleux devant ses œuvres roses quartz.

- Adaptabilité aux réseaux mixtes IPv4/IPv6: Le protocole sait jongler sans fausse note entre passé sépia et présent ultra-haute définition.

- Bail DHCP dynamique: Les machines temporaires reçoivent une identité éphémère, tel un figurant qui traverse silencieusement le plateau puis disparaît sans laisser de trace gênante.

- Automatisation à grande échelle: Idéal pour déployer cent ou mille postes sans excès de caféine ni clic granuleux superflu – gain de temps objectivement renversant.

- Suivi précis via logs et audits: L’administrateur scrutateur dispose ainsi d’une pellicule détaillée de chaque transaction IP ; Hitchcock aurait apprécié ce niveau de traçabilité !

Bien que performant, le DHCP n'est pas exempt de limitations et peut rencontrer des dysfonctionnements.

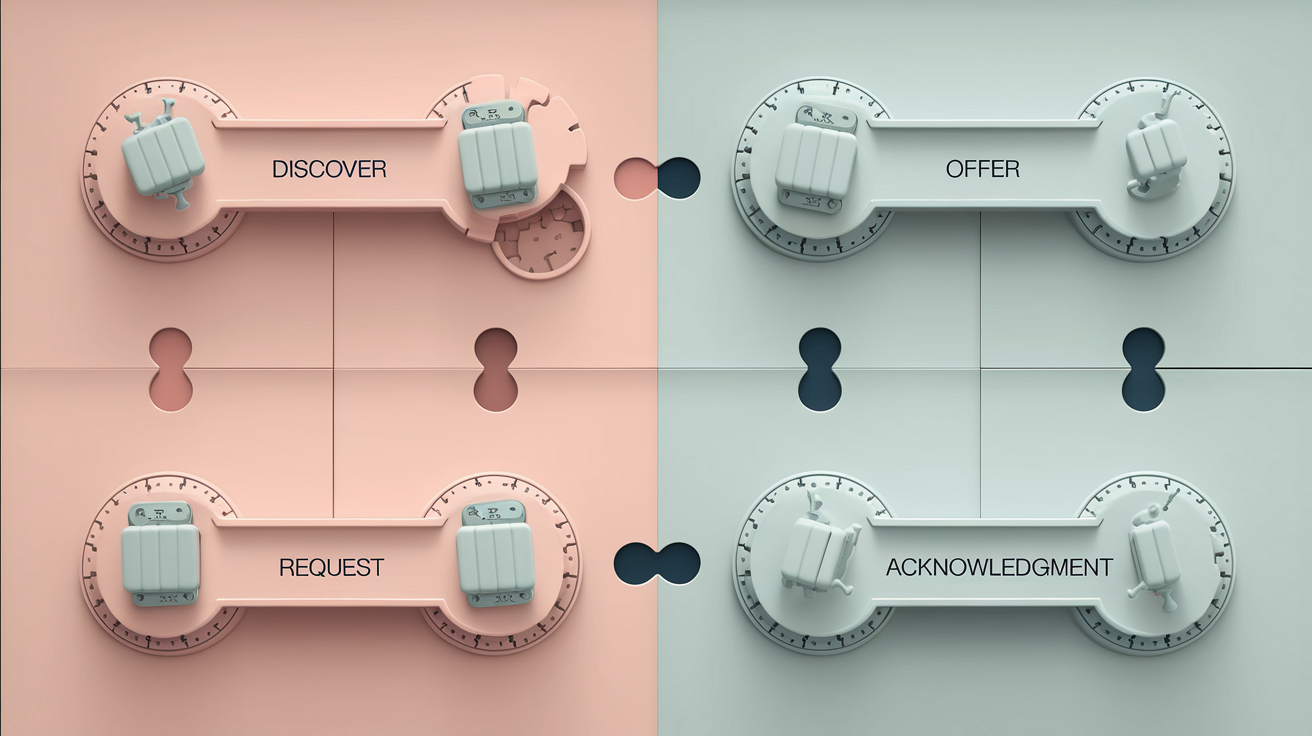

Comment fonctionne le protocole DHCP en 4 étapes ?

On s’y perdrait presque si l’on ne se souvenait pas que la configuration IP automatique n’était, jadis, qu’un fantasme pour administrateurs insomniaques. Pourtant, le protocole DHCP déroule, avec une discipline Kubrickienne, quatre actes aussi précis qu’un travelling de Wes Anderson.

Phase de découverte : le DHCP Discover

La phase Discover marque le début du processus DHCP :

- Le client sans identité IP diffuse un message DHCPDISCOVER sur l’adresse de broadcast 255.255.255.255.

- Utilisation du protocole UDP (port 67 pour les serveurs, port 68 pour les clients) — détail que la plupart des métronomes réseau négligent !

- Ce paquet contient notamment l’adresse MAC du client ; l’anonymat n’est qu’apparence dans cette quête initiale.

- Les serveurs DHCP à l’écoute reçoivent cet appel muet (certains ne répondront jamais, par flemme ou par politique).

Étapes internes du Discover:

- Construction du paquet DHCPDISCOVER par le client.

- Encapsulation dans un datagramme UDP.

- Diffusion sur tout le segment réseau.

- Attente d’une réponse serveur – parfois vaine comme un plan fixe trop long...

Phase d’offre : le DHCP Offer

Le serveur répond au message Discover en envoyant une offre (Offer), conformément à la RFC 2132 :

- Serveur(s) recevant le Discover proposent une offre (message DHCPOFFER) contenant une adresse IP temporaire et divers paramètres (masque, passerelle…).

- Transmission sur UDP port 68 à destination du client identifié via son adresse MAC, rien que pour ses beaux yeux informatiques.

- Si l’option BootP legacy est activée, on peut croiser un fragment TFTP dans la danse… mais seuls les nostalgiques remarqueront ce clin d’œil anachronique !

Composants d’une DHCP Offer :

- Adresse IP proposée (champ yiaddr).

- Détails essentiels : masque de sous-réseau, passerelle par défaut.

- Durée du bail proposée et options éventuelles (serveur DNS, routes…)

- Identifiant transaction unique pour éviter toute confusion scénaristique.

Phase de demande : le DHCP Request

Le ballet continue ; ici, c’est au client de répondre tel un acteur murmurant sa réplique au chef d’orchestre invisible :

- Le client envoie un message DHCPREQUEST précisant quelle offre il retient – surtout utile si plusieurs serveurs sont zélés !

- Toujours via UDP vers les serveurs, avec toutes les informations nécessaires pour clore l’intrigue côté client (adresse MAC émettrice).

- En toute rigueur, ce dialogue empêche tout malentendu et toute attribution parallèle… Un rêve pour les réseaux où chacun veut être star !

Détail des champs du message Request :

- Adresse IP souhaitée (requested IP address).

- Identifiant serveur sélectionné (server identifier).

- Paramètres additionnels requis (DNS optionnels…)

- Identifiant transaction conservé pour la cohérence narrative.

Phase d’accusé : le DHCP Acknowledgment

Tout film a besoin d’un fondu au noir sensoriel – ici vient l’ACK : réponse finale du serveur, rose quartz dans sa sérénité :

- Le serveur valide officiellement la demande via un DHCPACK ; sans ce tampon officiel, aucune adresse ne saurait briller durablement à l’écran…

- Paramètres réseau définitifs envoyés au client ; silence radio sinon.

- Attention : si erreur ou pool épuisé, c’est le NACK qui tombe et tout recommence. DHCPOFFER ≠ DHCPACK : seul ce dernier donne la clé technique de voûte.

Conséquences techniques de l’Acknowledgment :

- Attributions effectives des paramètres IP sur la machine cliente.

- Début du décompte de la durée du bail attribué.

- Journalisation possible côté serveur pour audit détaillé (merci Hitchcock !)

- Mise à jour immédiate de la table ARP locale côté client – subtil mais vital...

En toute rigueur : sans cette quadrilogie parfaitement huilée – Discover, Offer, Request et ACK –, aucun réseau moderne ne pourrait garantir fiabilité ni équilibre parfait aux yeux des plus pointilleux spectateurs administratifs.

Les composants et l’interopérabilité du DHCP

Serveur DHCP et agent de relais

L’architecture client–serveur du DHCP repose sur une répartition claire des rôles entre ses différents composants.

- Serveur DHCP : source unique et centralisatrice attribuant adresses IP, paramètres réseau, durée de bail. C’est le point focal du dispositif ; il tranche, distribue, comptabilise.

- Agent de relais (relay agent) : ce n’est ni un sous-fifre ni un figurant. L’agent relaie simplement les requêtes des clients situés sur des segments où le serveur DHCP est hors de portée physique (autre sous-réseau). Son action clé : injecter dans chaque paquet transitant le fameux champ GIADDR (Gateway IP Address), indiquant au serveur d’où provient la demande. Cette petite touche fait toute la différence dans la toile TCP/IP.

- L’IETF a gravé ce modèle dans le marbre, limitant les improvisations. Les agents de relais sont des incontournables, parfois méprisés à tort lors des audits…

| Entité | Rôle principal | Fonctionnalités clés |

|---|---|---|

| Serveur DHCP | Attribution centralisée des adresses | Pool d’adresses, gestion du bail, options avancées |

| Agent de relais | Relai entre sous-réseaux distants | Injection GIADDR, transport via UDP entre segments |

| Client DHCP | Obtention automatique d’une configuration réseau | Diffusion Discover/Request sur son segment |

Petite anecdote sensorielle : Sur certains réseaux exotiques Cisco ou Linux, j’ai vu l’agent de relais oublié activer des conflits ARP dignes d’un film noir. Résultat : tout le pool épuisé en deux heures. Équilibre parfait compromis.

Pools d’adresses et baux (durée du bail)

Un pool d'adresses bien configuré garantit une gestion efficace et évite les conflits ou gaspillages d'adresses IP. Le pool désigne l’ensemble des adresses qu’un serveur peut attribuer ; la gestion fine évite conflits et gaspillages époustouflants.

- Le bail DHCP (ou lease) définit la période pendant laquelle une adresse reste assignée à un client avant renouvellement ou libération. Trop court : surconsommation CPU, trop long : saturation assurée.

- IPv4 se contente souvent de baux courts ou moyens (quelques heures à jours), tandis que DHCPv6 innove avec étatsful/stateless modes et durées variables.

- BOOTP ? Il impose encore ses reliques dans certains systèmes embarqués mais ignore joyeusement toute notion dynamique du temps… On s’y perdrait presque si on oubliait cet héritage poussiéreux.

Check-list essentiels : Gérer les baux comme un coloriste obsessif

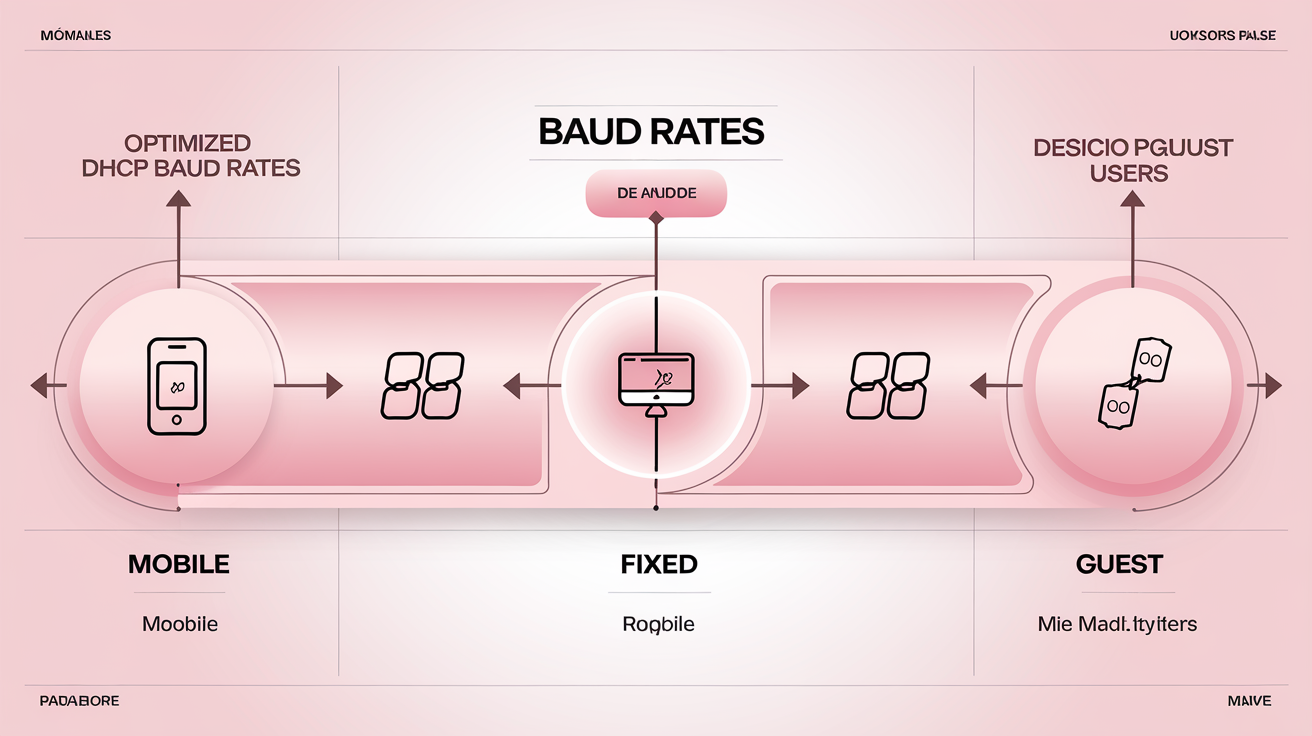

1. Définir un pool distinct par sous-réseau logique ; jamais partagé.

2. Adapter la durée du bail selon le taux de mobilité des clients (invités = court).

3. Utiliser les réservations pour équipements critiques ; stabilité garantie.

4. Surveiller les renouvellements prématurés – signe possible de défaillance logiciel ou matériel !

5. Éviter les baux « infini » sauf en cas d’absolue nécessité technique…

6. Activer la détection automatique des conflits IP sur le serveur DHCP (si implémenté).

7. Segmenter finement les plages d’adresses selon typologie utilisateur/appareil.

8. Auditer régulièrement l’historique des baux et adapter en conséquence.

9. Prévoir une adresse administrative hors pool pour accès maintenance critique.

10. En IPv6, distinguer correctement SLAAC et étatsful statefull ! Un classique oublié…

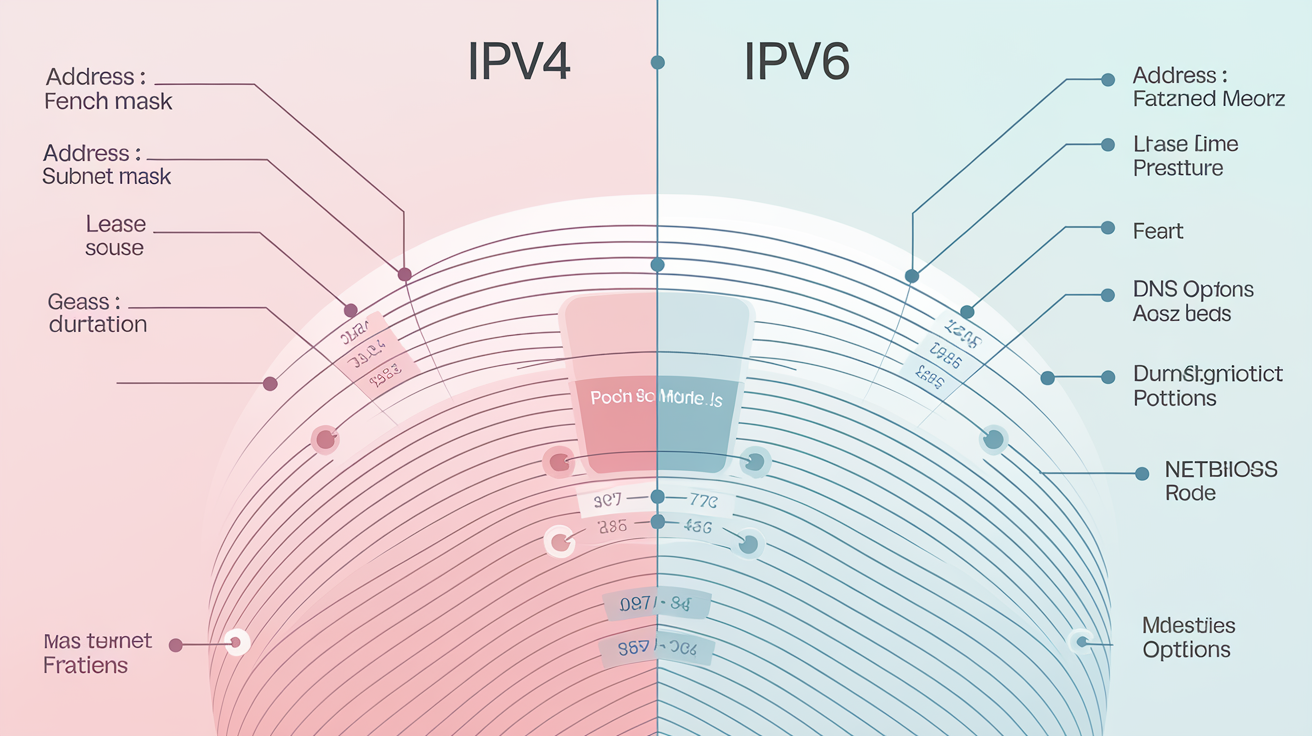

Interopérabilité IPv4 vs IPv6

L’interopérabilité entre IPv4 et IPv6 dans le cadre du DHCP nécessite une adaptation minutieuse :

- IPv4 utilise majoritairement diffusion (broadcast) pour trouver serveurs DHCP ; processus bruyant mais efficace sur réseaux restreints.

- IPv6 préfère multicast ciblé ou même configuration automatique sans état (SLAAC). Le relay-agent évolue lui aussi avec options propres : pas question ici de NetBIOS traditionnel…

- Les pools sont sans commune mesure : 254 adresses contre parfois plusieurs milliards ! DNS intégré côté v6, NetBIOS relégué aux oubliettes techniques…

| Critère | DHCP pour IPv4 | DHCPv6 (IPv6) |

|---|---|---|

| Découverte | Broadcast (255.255.255.255) | Multicast FF02::1:2 / SLAAC |

| Bail / Lease | Quelques heures à plusieurs jours | Flexible – minutes à indéfini |

| Options | DNS/NetBIOS, route par défaut | DNS obligatoire, NetBIOS absent |

| Pool | Taille limitée (~254 à 65K adresses max) | Presque illimité (>10^23 possibilités) |

| Configuration | Principalement stateful | Stateful ET stateless possibles |

| Sécurité | Faible nativement | Améliorée via DUID/option 82 |

Si vous pensiez qu’IPv6 n’était qu’une version XXL du protocole vénérable… il y a tromperie sur la marchandise : chaque détail recèle une complexité sensorielle nouvelle—un équilibre parfait rarement atteint.

Fonctionnalités avancées du serveur DHCP

Stratégies DHCP et options personnalisées

Sous Windows Server, l’ajout d’options DHCP personnalisées permet d’adapter finement la configuration réseau aux besoins spécifiques. RFC 2132 en main gauche, console MMC en main droite (ou PowerShell si l’on est joueur), l’administrateur peut injecter des options Vendor, TFTP ou PXE dans ses offres DHCP – à la manière d’un coloriste pastelliste refusant la grisaille binaire imposée.

Anecdote pastel

Une fois, j’ai vu un téléphone IP réclamer une option vendor oubliée par le script de déploiement. Résultat : muet comme un film soviétique des années 30, il n’a sonné qu’après ajout du bon octet. Poétique et tragique.

Dans l’interface Windows Server :

- Les Vendor Class Options distinguent équipements hétéroclites (caméras de surveillance, bornes Wi-Fi) pour leur injecter une configuration quasi-tailor-made.

- L’option TFTP server (Option 66) permet le boot réseau automatisé ; essentielle pour les terminaux légers ou téléphones IP qui ne lisent jamais la documentation…

- Le graal PXE ? Option 67, classique pour orchestrer des déploiements massifs sans intervention humaine – ou presque.

- L’ajout se fait via MMC > IPv4 > Définir les classes de fournisseurs ou via PowerShell (Add-DhcpServerv4OptionDefinition) : clic granuleux au possible…

Checklist : 8 options DHCP avancées à tester

- Option 60 : Vendor Class Identifier (identification fine du type d’appareil)

- Option 66 : Adresse du serveur TFTP

- Option 67 : Nom du fichier de boot (PXE)

- Option 82 : Information d’agent relais (sécurité et audit)

- Option 121 : Routes statiques personnalisées

- Options propriétaires pour téléphones VoIP (43, etc.)

- Option DNS Search List (119)

- Option 252 : Proxy auto-config (WPAD)

On s’y perdrait presque si l’on omettait de sauvegarder ses nouvelles options avant redémarrage !

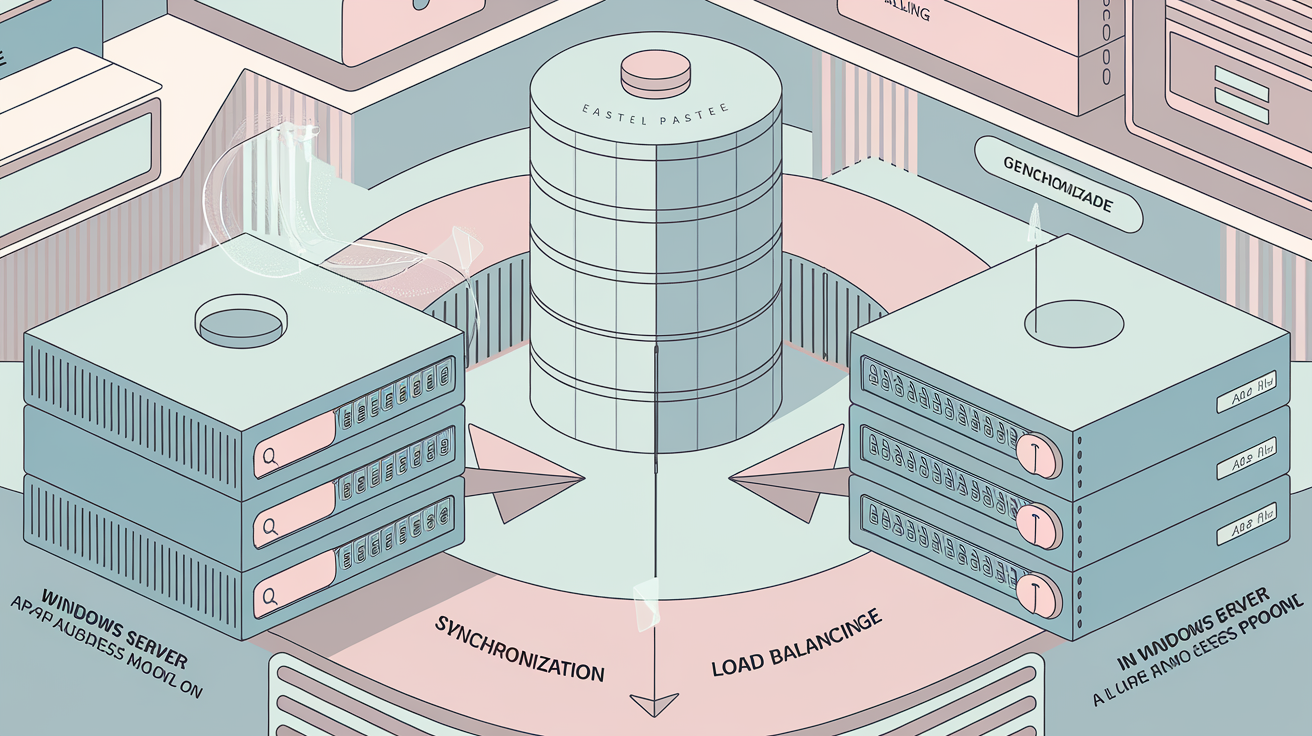

Basculement DHCP : redondance et équilibrage

Le mode failover de Windows Server permet à deux serveurs de synchroniser leurs baux en temps réel, garantissant une haute disponibilité du service DHCP.

- Mode Load Balance : chaque requête client alterne entre les deux serveurs (partage en général 50/50), garantissant distribution égale des IP même lors d’une panne partielle — une sorte d’équilibre parfait façon Rothko numérique.

- IPAM veille discrètement à la cohérence globale ; sans lui, le chaos guette lors des extensions ou migrations de scope.

- Synchronisation complète : chaque modification locale doit être propagée manuellement ou automatiquement selon configuration — sinon, gare aux conflits dignes d’un duel spaghetti-western !

- Possibilité de choisir quels scopes basculer ou de tout partager ; flexibilité clinique mais pièges cachés…

Anecdote méconnue : le mode "Hot Standby", jugé plus prudent par certains puristes paranoïaques, ralentit toutefois les basculements et n’est guère supporté par tous les clients legacy – testez toujours avant migration massive!

Journalisation d’audit et sécurité

L’audit DHCP, conforme aux RFC 2131/2132, est essentiel pour garantir la traçabilité et la sécurité des attributions d’adresses IP.

- L’intégration Active Directory scelle la confiance mutuelle client–serveur ; seuls les serveurs autorisés octroient légitimité au pool IP distribué sur votre réseau.

- Archivage automatisé et sauvegarde hors site recommandés : un crash RAM soudain sans logs exhaustifs transforme tout dépannage en thriller hitchcockien mal ficelé !!

- Les logs facilitent non seulement l’investigation post-mortem mais servent aussi à détecter abus internes : usurpation MAC, tentatives DoS par requêtes multiples…

- Privilégiez également le filtrage par ACL/802.1X sur vos switches afin que seuls les clients voulus reçoivent leurs adresses — filtrez dès la couche basse pour éviter intrusion silencieuse au parfum rose quartz désagréable…

- Enfin, auditez fréquemment les réservations et surveillez tout ajout suspect dans la console MMC : certains collègues ont parfois le clic granuleux plus rapide que leur ombre !

Liste critique : Trois pratiques pour sécuriser votre service DHCP

- Activez l’audit complet et externalisez régulièrement vos journaux pour analyse indépendante.

- Limitez strictement les serveurs autorisés dans Active Directory ; supprimez tout serveur orphelin des relations d’approbation DHCP.

- Filtrez l’accès réseau aux clients connus via port-level security/site ACL ; refusez toute délivrance anonyme non tracée.

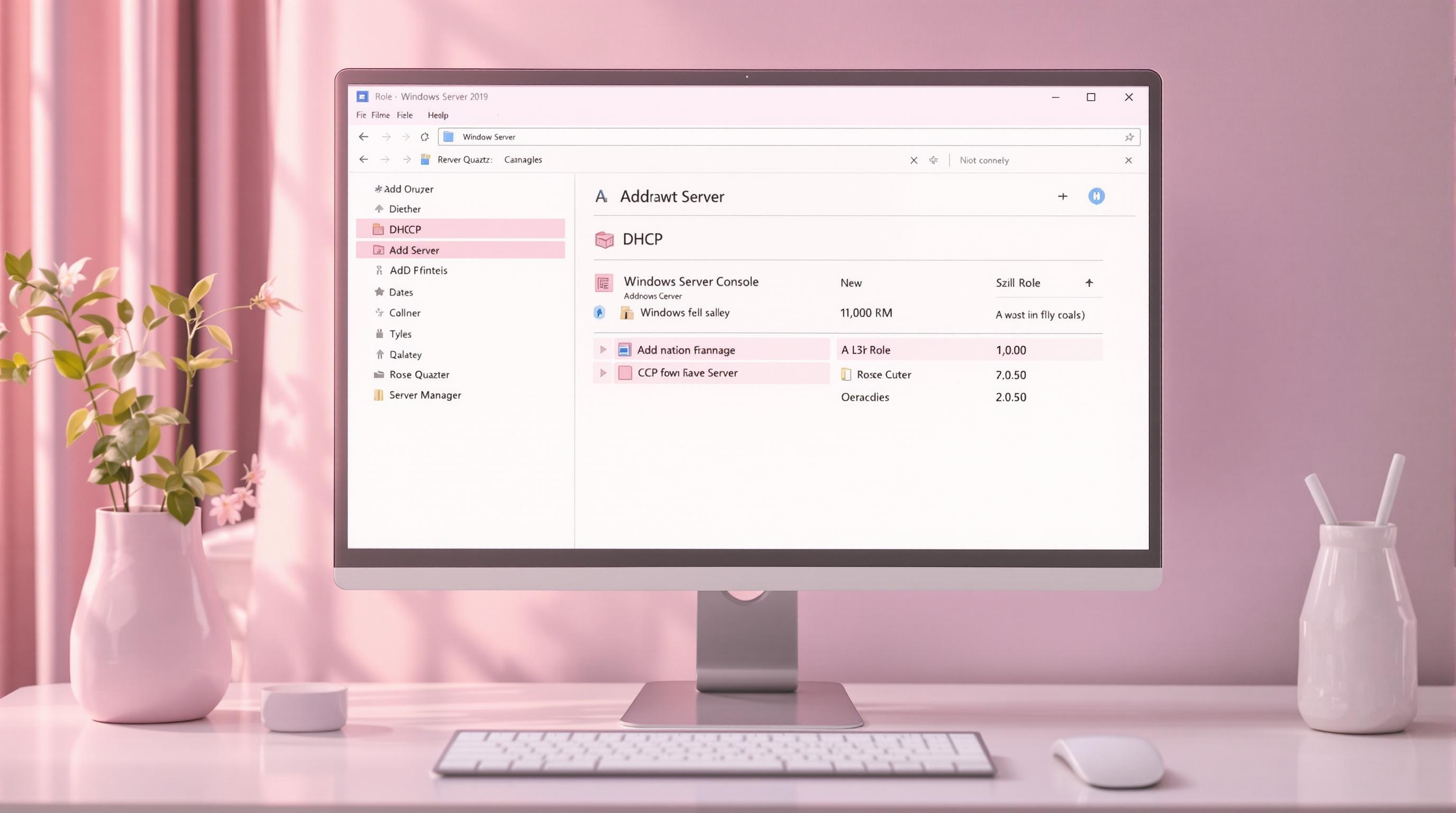

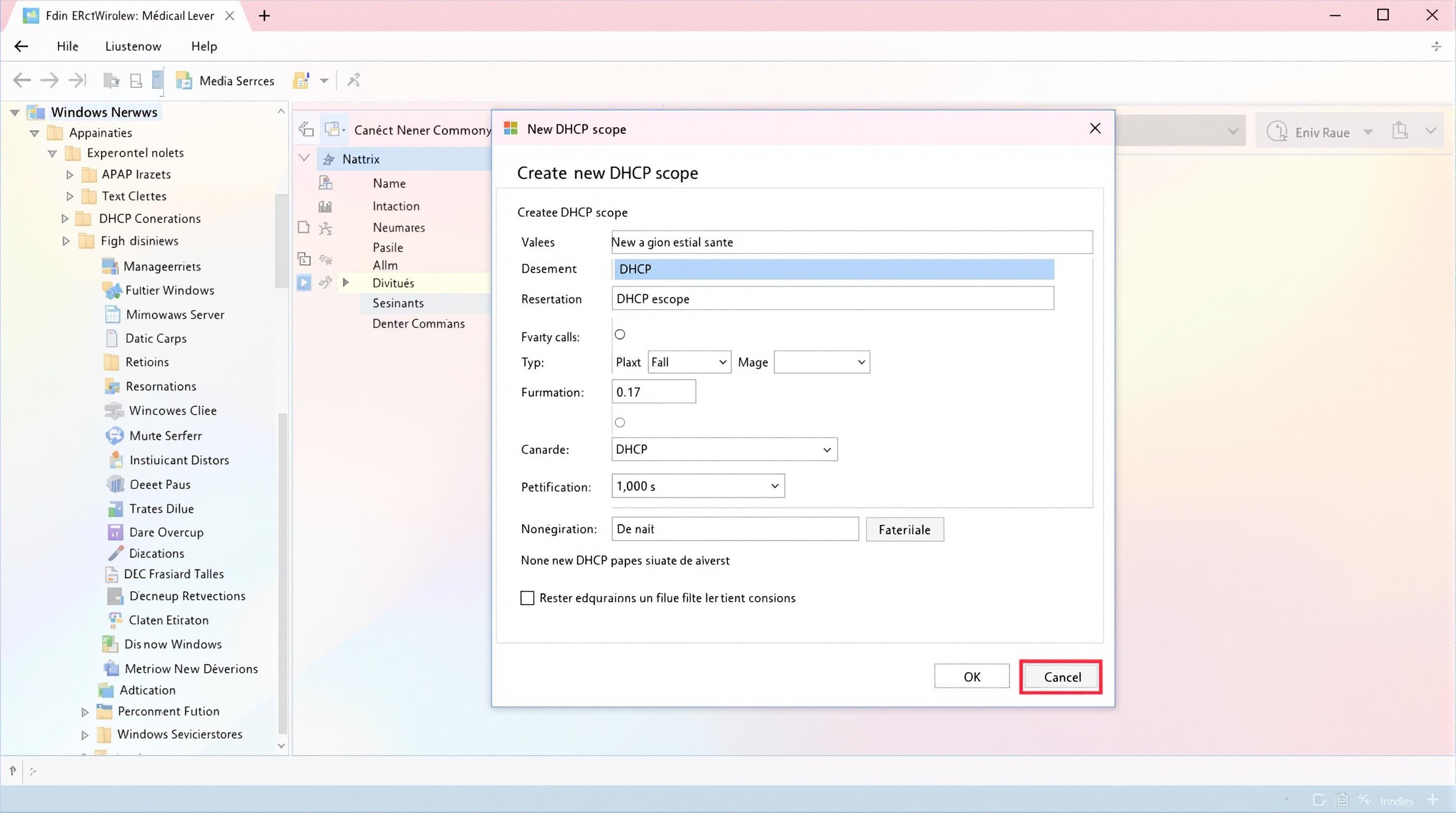

Configurer un serveur DHCP sous Windows Server

Installation et configuration via la console DHCP

Installer le rôle DHCP sur Windows Server 2019 est une étape clé qui nécessite une configuration précise pour garantir un fonctionnement optimal. Oubliez les raccourcis boiteux : voici une séquence détaillée où chaque étape compte, sinon c’est l’anarchie du broadcast. L’intégrité du réseau dépend de cette discipline quasi Kubrickienne.

Étapes de l’installation :

1. Depuis le Gestionnaire de serveur, cliquer sur Ajouter des rôles et fonctionnalités – tempo granuleux garanti dès le premier menu.

2. Sélectionner « Rôle basé sur une installation ou installation basée sur une fonctionnalité ». Jamais l’autre option, qui ne sert qu’à semer le doute !

3. Cibler le serveur local (vérifiez l’adresse IP avant tout – on s’y perdrait presque si elle avait changé sans prévenir).

4. Ajouter le rôle DHCP Server puis activer les outils de gestion (MMC). Attention aux cases décochées par défaut.

5. Valider et laisser Windows dérouler la séquence d’installation… Temps subjectif : quasi-scorsesien.

6. À la fin, cliquer impérativement sur Terminer la configuration DHCP. Ne pas confondre avec Terminer tout court, erreur de débutant qui laisse un service orphelin !

7. Dans la console DHCP, faire un clic droit sur IPv4 puis « Nouvelle étendue (Scope) ». Indiquer plage IP, masque – toute imprécision ruine le film.

8. Définir exclusions et durée du bail selon vos clients (invités volatils = baux courts, équipements fixes = baux longs).

9. Ajouter au moins une passerelle par défaut et des serveurs DNS crédibles (évitez 8.8.8.8 comme unique recours).

10. Activer l’étendue immédiatement (sinon tout ce travail pour rien… expérience paradoxale vécue chez un admin pressé).

Résumé sensoriel

- Chaque étape requiert vérification et doigté pastel ; rien ne pardonne.

- L’activation immédiate du scope est indispensable pour distribuer ses premières adresses dans un éclat rose quartz discret mais fondamental.

Gestion avancée avec PowerShell et Windows Admin Center

La console graphique a ses charmes surannés, mais en toute rigueur, seul PowerShell donne au chef d’orchestre réseau la précision du pinceau digital. Oubliez les assistanats mous : place aux cmdlets chirurgicales — équilibre parfait entre contrôle total et scriptabilité granuleuse.

- Installer le rôle :

Install-WindowsFeature -Name 'DHCP' -IncludeManagementTools(attention à l’orthographe sinon PowerShell boude sans explication utile). - Créer une étendue :

Add-DhcpServerV4Scope -Name "ScopePastel" -StartRange 192.168.10.100 -EndRange 192.168.10.200 -SubnetMask 255.255.255.0 - Ajouter options DNS/gateway :

Set-DhcpServerV4OptionValue -ScopeId 192.168.10.0 -DnsServer 192.168.10.1 -Router 192.168.10.254 - Authoriser dans AD :

Add-DhcpServerInDC— la touche finale bureaucratique sans laquelle tout tombe à plat ! - Pour auditer les baux actifs ou exporter la configuration :

Get-DhcpServerV4LeaseouExport-DhcpServer - Avec Windows Admin Center, l’interface web affiche pools, statistiques ou journaux en temps réel — palette rose quartz & clics fluides sans nostalgie MMC.

Commentaire pincé-sans-rire: Rien n’égale la sensation de taper Add-DhcpServerV4Scope à minuit vingt-deux pour constater que vous avez oublié un « r » ; Microsoft ne prévient jamais sensiblement, il préfère laisser planer le doute existentiel… On s’y perdrait presque si on ne lisait pas religieusement les retours d’erreur.*

Intégration DNS et Active Directory

Comparer l’intégration DNS/DHCP/Active Directory à un puzzle cinématographique relève presque du pléonasme industriel ; chaque entité joue sa partition sans improvisation possible sous peine de faux raccords dignes d’un mauvais remake italien.

- Le serveur DHCP actualise dynamiquement les enregistrements DNS lorsque de nouvelles adresses sont distribuées ; synchronisation immédiate assurée dans AD si bien configuré.

- Sans cette intégration tripartite, attendez-vous à des résolutions erronées ou à des noms fantômes oubliés — expérience trop fréquente chez les administrateurs distraits par l’appel du café froid.

- Microsoft impose que seuls les serveurs autorisés par AD puissent octroyer des baux IP ; question de confiance aussi implacable qu’un plan fixe tarantinien : aucun figurant non déclaré n’entre dans le club !

- On notera que certains activent encore « Name Protection » sans comprendre ses conséquences… résultat : mises à jour DNS incomplètes ou conflits dignes d’un scénario post-apocalyptique.

- Enfin, DNS se gère par zones ; chaque segment réseau mérite sa palette propre pour éviter collisions chromatiques dans Active Directory (et migraines associées).

« Le serveur DHCP, ce chef d’orchestre invisible, distribue les IP comme un film symphonique.»

DHCP dynamique vs adresse IP statique : quel choix pour votre réseau ?

Le choix entre DHCP dynamique et IP statique dépend des besoins spécifiques du réseau et des appareils connectés. L’arbitraire des préférences d’école n’est rien face à la rigueur du RFC 2131 et à la matérialité granuleuse de chaque octet distribué – IPv4 ou IPv6, peu importe, le débat reste vif.

Avantages et limites de l’attribution dynamique

En toute rigueur, choisir le DHCP dynamique revient à déléguer l’identité numérique de chaque appareil à un chef d’orchestre infatigable – mais pas invulnérable. Voici une liste méticuleusement déséquilibrée :

Avantages sensoriels du DHCP dynamique :

1. Automatisation totale : Distribution automatique des adresses IP sans intervention humaine, même dans les réseaux tentaculaires.

2. Réaffectation rapide : Les baux expirés sont recyclés comme des plans oubliés sur la table de montage.

3. Adaptabilité extrême : Idéal pour les environnements à haute mobilité (Wi-Fi public, open space nomade).

4. Réduction des conflits IP : Le serveur veille à ne jamais attribuer deux fois la même adresse (sauf bug ou fausse manœuvre).

5. Gestion centralisée simplifiée : Un seul point de contrôle pour tous les appareils idéntifiables – équilibre parfait... jusque dans la lassitude administrative.

Limites criantes de l’attribution dynamique :

1. Manque de persistance : L’adresse change au fil des baux, compromettant la traçabilité ou certains accès distants.

2. Dépendance au serveur DHCP : Si ce dernier tombe en panne ou se corrompt, tout le réseau vacille, parfois sans prévenir.

3. Risques de sécurité latente : Attribution automatique facilitant l’intrusion si l’on oublie de filtrer les accès physiques…

4. Inadéquation pour services critiques : Serveurs applicatifs ou ressources partagées nécessitent stabilité totale – DHCP ne sait pas jurer fidélité éternelle.

5. Problèmes avec certains équipements anciens/rigides qui n’acceptent que du statique sous peine de caprices dignes d’une diva cinématographique oubliée.

Cas d’usage et fiabilité de l’IP statique

On pourrait croire que fixer une adresse IP revient à figer le film sur un plan unique – erreur manifeste ! Le choix s’impose par nécessité clinique là où chaque plan doit être retrouvé sans montage hasardeux.

Voici quatre cas sensoriels où l'IP statique demeure non négociable :

- Serveurs applicatifs (Web, DNS, fichiers) — leur adresse doit rester constante pour garantir accès et résolution immédiate ; impossible d’invoquer un service volatil.

- Périphériques réseau critiques (imprimantes professionnelles) — éviter que chaque matin le département RH découvre une imprimante disparue dans le néant numérique.

- Équipements nécessitant une supervision/monitoring permanent (caméras IP, bornes Wi-Fi haut niveau) — impossible d’assurer une surveillance proactive sur une cible mouvante !

- Services VPN et accès distants sécurisés — point d’entrée fixe incontournable pour établir tunnels chiffrés fiables ; sinon le support technique se transforme en mauvais slapstick…

Anecdote pastel : Sur un projet multi-sites où chaque caméra IP s’était vue attribuer une adresse dynamique faute de planification, la remontée vidéo variait à chaque redémarrage – festival kafkaïen assuré lors des audits sécurité… On s’y perdrait presque si quelqu’un n’avait pas finalement imposé un plan statique strict !

Bonnes pratiques de gestion des adresses IP

L’équilibre parfait entre mobilité et stabilité relève moins du hasard que d’une discipline obsessionnelle façon coloriste.

| Type d’objet | Recommandation gestion IP |

|---|---|

| PC portable utilisateur | DHCP dynamique avec bail court |

| Serveur applicatif | Adresse IP statique documentée |

| Imprimante réseau | Statique OU réservation DHCP |

| Caméra/VPN/IoT critique | Statique OU réservation dédiée |

| Postes invités/visiteurs | DHCP avec pool séparé + bail court |

| Switch/routeur | Statique hors plage DHCP |

| Téléphone VoIP récent | Réservation DHCP (MAC connue) |

En pratique : dépannage et optimisations du DHCP

Résolution des conflits d’adresses IP

Résoudre un conflit d’adresse IP nécessite une approche méthodique et des outils adaptés. C’est une séquence qui mérite l’œil clinique d’un opérateur Kubrickien et la patience granuleuse d’un monteur fatigué. Le symptôme : deux machines arborant fièrement la même identité IP, semant le chaos subtil dans le réseau. Windows, fidèle à lui-même, vous gratifie généralement d’une alerte au démarrage – le message sent la naphtaline visuelle mais reste utile.

Les outils natifs sont vos premiers alliés : un arp –a depuis l’invite de commande révèle en toute sécheresse les adresses MAC suspectes associées à l’IP fautive. Plongez ensuite dans le journal DHCP (

%SystemRoot%\System32\dhcp), pour traquer la distribution passée des baux – Hitchcock aurait apprécié cette traque méthodique !

Anecdote (presque) tragique : un admin zélé a déjà tenté de résoudre un conflit en débranchant tout sauf le serveur… Résultat : service critique hors ligne pendant trois heures, l’équilibre parfait du chaos !

Checklist : 6 étapes pour résoudre un conflit IP DHCP

- Localisez les machines impliquées (alerte Windows, logs serveur).

- Exécutez

arp –asur les clients concernés pour identifier les adresses MAC associées. - Sur le serveur DHCP, consultez les journaux d’attribution et identifiez si l’adresse conflictuelle est issue du pool ou statique.

- Si l’IP est statique, excluez-la rapidement du pool DHCP (console MMC > Étendue > Exclusions).

- Redémarrez les clients concernés ; vérifiez leur attribution via

ipconfig /all. - Auditez l’étendue complète : recherchez toute adresse « fantôme » ou réservation erronée.

En toute rigueur : Documentez chaque exclusion ou modification, sinon c’est le retour assuré du conflit lors de votre prochain audit nocturne !

Optimiser la durée des baux pour la performance

La durée du bail DHCP doit être ajustée en fonction des besoins du réseau pour garantir une performance optimale. La performance globale du réseau dépend de ce paramètre sensoriel : trop court, le trafic sature par excès de renouvellements ; trop long, c’est la pénurie assurée lors des pointes.

Le secret ? Adapter selon typologie utilisateur et contexte applicatif :

4 recommandations granuleuses de lease time :

- Utilisateurs mobiles/invités : Bail court (1h à 8h). Flexibilité maximale, libération rapide lors des flux touristiques… mais charge accrue sur le serveur DHCP.

- Postes fixes classiques : Bail moyen (1 à 3 jours). Adapté aux travailleurs sédentaires ; compromis entre stabilité et réactivité administrative.

- Serveurs/IoT critiques : Réservez ou fixez statique hors pool ; évitez baux dynamiques — question de confiance atomique !

- Environnements saturés/pools restreints : Réduisez drastiquement (30 min à 2h) pour éviter la disette IP lors des migrations massives ou événements spéciaux — festival IT garanti sinon…

On s’y perdrait presque si l’on ignorait qu’en IPv6, le mode stateless tolère des durées abyssales sans nuire à l’équilibre parfait du réseau.

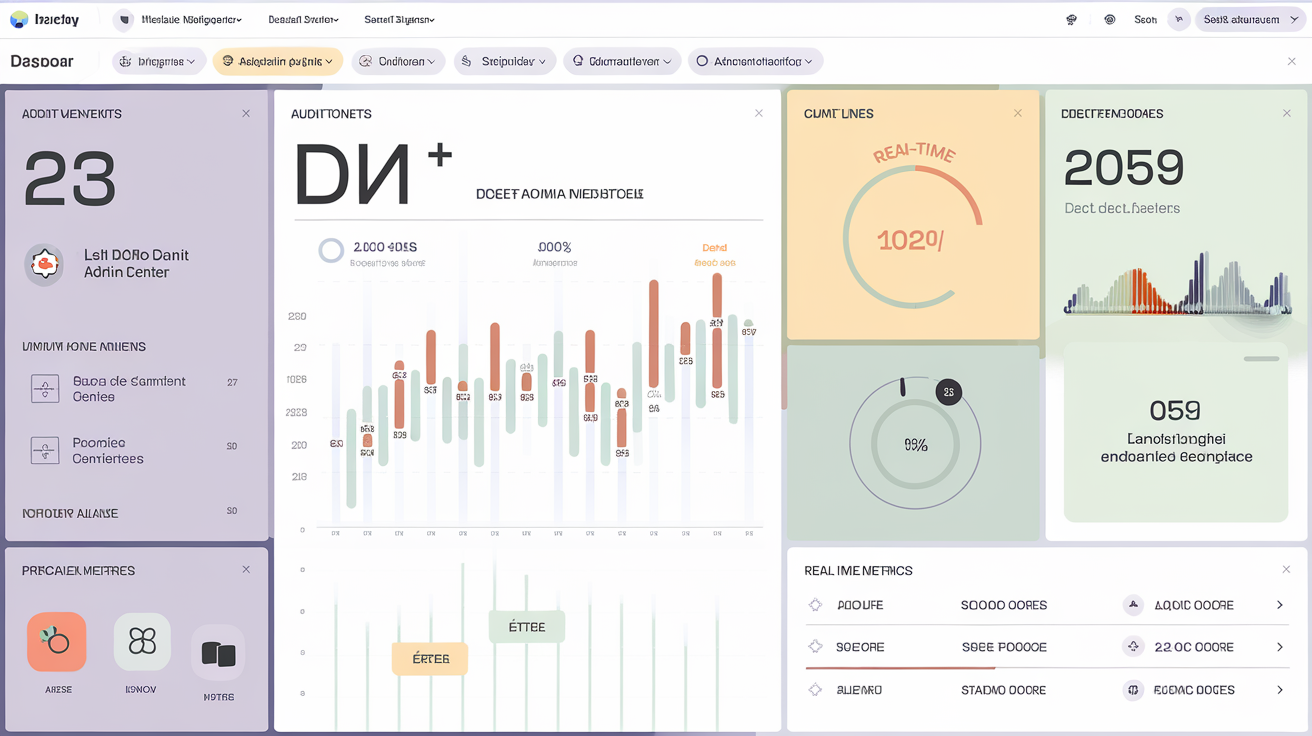

Surveillance et audit du service DHCP

Surveiller son service DHCP nécessite une attention régulière et des outils adaptés pour garantir son bon fonctionnement. Il faut dégainer logs et dashboards sensoriels comme dans un thriller nordique où chaque détail compte — ne négligez aucun indice rose quartz.

- Les logs natifs Windows (événements système & journaux d’audit

/dhcp) offrent une pellicule détaillée sur chaque attribution/rejet/conflictuel. - PowerShell (

Get-DhcpServerv4Statistics,Get-DhcpServerAuditLog) laisse voir en temps réel les réservations suspectes ou épuisements imminents. - Windows Admin Center propose enfin une vision granuleuse live (pools restants, taux de renouvellement…) pour administrateur insomniaque en quête d’équilibre parfait.

- Pour aller plus loin : intégrez un outil IPAM dédié (Microsoft IPAM ou suite tierce) – gestion centralisée du cycle de vie adresse/machine/logs ; tout bon chef-op en rêve…

- Sur réseaux vastes ou critiques : supervisez via SNMP/PRTG/ManageEngine pour déclencher alertes proactives avant saturation ou panne sèche !

5 indicateurs clés à monitorer pour éviter tout plan-séquence catastrophe :

- Taux d’utilisation % du pool global (reste-t-il assez d’adresses ?)

- Nombre/anomalie de conflits détectés par période donnée

- Temps moyen d’attribution effective (délai Discover → Ack)

- Volume de demandes rejetées par manque/leak/conflit configuration

- Taux de renouvellements prématurés/suspects — symptôme possible bug matériel ou configuration hasardeuse !

Conclusion : révélation de l'ombre rose quartz du DHCP

Le DHCP, souvent invisible, joue un rôle central dans la gestion des adresses IP et le bon fonctionnement des réseaux modernes. Trois vérités demeurent : une seule erreur suffit à troubler l’équilibre parfait ; chaque pool révèle des nuances insoupçonnées pour qui ose les explorer ; et la maîtrise du protocole transforme tout administrateur en coloriste réseau averti.

Osez manipuler vos pools comme un peintre testerait ses pastels : méthodiquement, avec scepticisme joyeux et curiosité granuleuse.